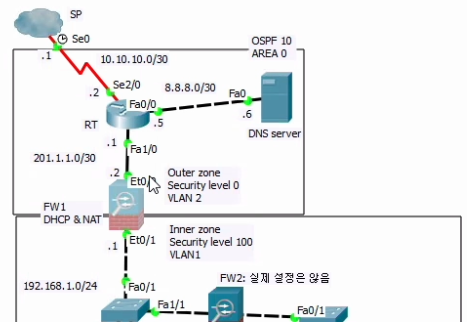

1. 방화벽이 있는 네트워크 설정

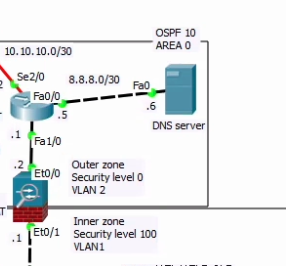

- 방화벽을 설치하면 FW 장비를 중심으로 내부와 외부를 각각 VLAN 1(WAN)과 VLAN 2(LAN)로 분할해서 Inside와 Outside로 설정-- 방화벽에서의 Security Level은 1~ 100이 있으며, 보통 내부 LAN이 있는 Inside zone은 100으로 지정하여, 외부에서 들어오기

어렵게 설정하고, 외부 WAN이 있는 Outside zone은 0 레벨을 설정하여 내부에서는 외부로 쉽게 한다.

- 라우터와 방화벽 사이에 Management zone으로 만들고 1-99 사이의 보안 레벨을 별도로 지정

=>object network를 inside에 적용한다. object network는 특정 대역폭이나 서비스를 객체(object)로 만들어서 관리하는 기법으로써 dhcp = network setting, ospf = network setting, ...식으로 설정한 뒤 간단히 dhcp, ospf로 적용시킬 수 있다. 단축키나 가상의 개념으로 ACL이나 VPN 등에서도 사용된다. ACL 10을 객체화 해서 다른 설정에서 불러다 사용하는 경우이다.

[+] 방화벽 설정

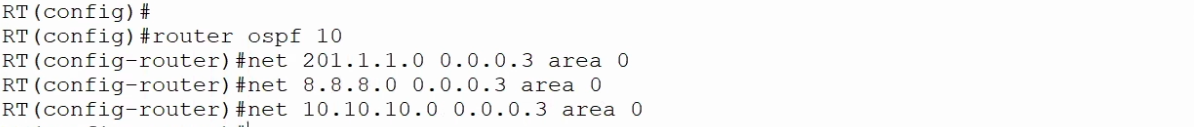

- 라우터에 OSPF 설정

- DNS 서버 설정

- 방화벽 기본 설정(필수아님!)

> 처음 방화벽의 호스트 이름은 "Ciscoasa"로 설정되어 있어 추가로 정의

> [config] -> [Global sttings]

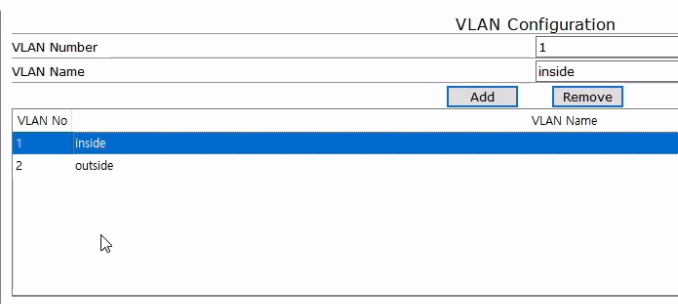

> [VLAN config]에서 inside 와 outside 이름도 설정

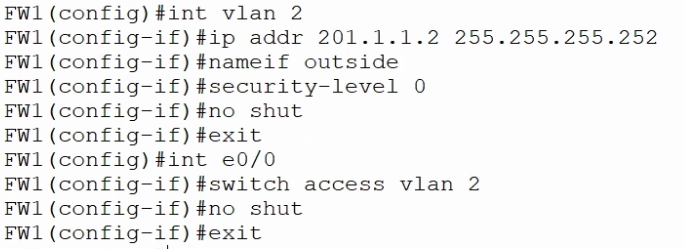

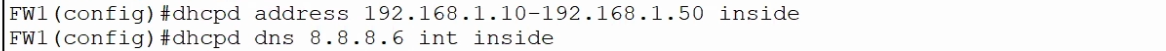

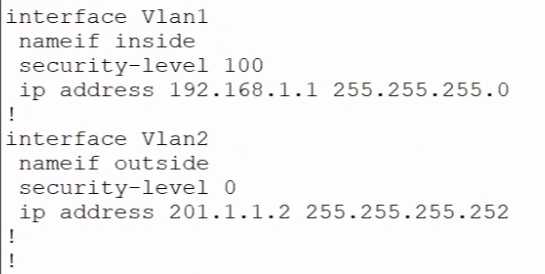

- 방화벽 인사이드(VLAN1)와 아웃사이드(VLAN2) 설정

****외부에서는 어렵고 내부에서는 쉽게 설정

- 방화벽에서 추가적으로 DHCP와 DNS서버를 지정

- 설정 확인

> sh run

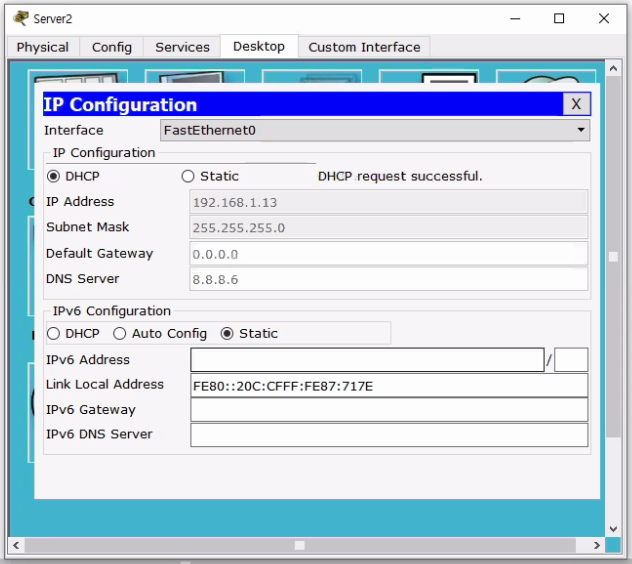

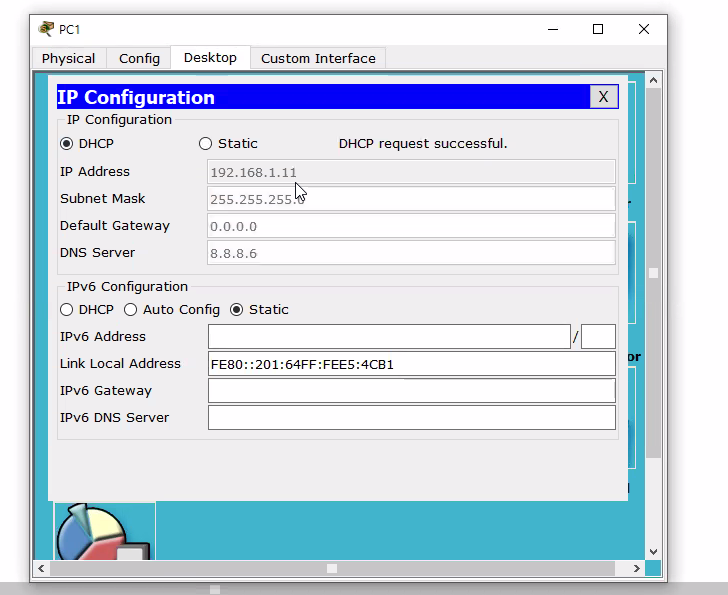

- 각 디바이스별 IP설정

> DHCP로 자동으로 IP정보를 자동으로 가져올 수 있다.

- 방화벽 확인

> node1:0.10 PC에서 192.168.1.13 (내부)에는 핑이 잘 가는 것을 확인할 수 있다.

> 외부(VLAN2)로 나가는 것은 HOST unreachable되는 것을 볼 수있다.

- 방화벽에서 VLAN1과 VLAN2를 연결(통신 가능하도록 설정)

> 디폴트 인터페이스를 설정

> Route out side 0.0.0.0 0.0.0.0. 201.1.1.1(방화벽에서 봤을 때 외부에 있는 아이피를 써주거나 Et0/0으로 써서 설정한다.)

=>object network를 inside에 적용한다. object network는 특정 대역폭이나 서비스를 객체(object)로 만들어서 관리하는 기법으로써 dhcp = network setting, ospf = network setting, ...식으로 설정한 뒤 간단히 DHCP, ospf로 적용시킬 수 있다. 단축키나 가상의

개념으로 ACL이나 VPN 등에서도 사용된다. ACL 10을 객체화 해서 다른 설정에서 불러다 사용하는 경우이다.

2. 방화벽 설정

[+] ACL은 두가지로 설정 가능

- 기본 (1~99) : 출발지 네트워크.호스트 규제하는 방식 (문제가 많아 잘쓰이지는 않음)

> 디폴트 라우터에서 사용하기 (포괄적으로 규제!! 뭉테기)

- 확장(100~199) : 출발지/목적지의 네트워크/호스트의 프로토콜, 포트, 서비스 등을 규제하는 방식

[+] 방화벽에서 오브젝트 설정

[+] ACL 설정

**Group 인터페이스(int)에 in/out 설정

[+] TCP프로토콜을 허용(any)했기 때문에 라우터에서도 사용자와 패스워드 설정을 해야한다.

[+] 설정한 내용 확인 node1(PC)에서 telnet으로 접속/ ping확인

[+] 방화벽에서 show xlate CLI를 통해 연결을 확인할 수 있다.

'소소한 IT이야기 > 클라우드' 카테고리의 다른 글

| [Network_09] 접근 목록 및 WAN 설정 (2) | 2023.02.24 |

|---|---|

| [Network_07] 라우터 (feat. 라우터 경로) (3) | 2023.02.22 |

| [Network_06] 라우터 설정 및 종류 (1) | 2023.02.20 |