0. 들어가기

OSPF : link state, area, pid #, wild mask

EIGRP : link state, as #, wild mask

CDP(Cisco Discovery Protocol) : 직접 연결된 시스코 장비를 별도의 설정 없이 찾아줌

**와일드카드 마스크를 이용하는 프로토콜은 추가적으로 ACL

==> 호스트 ID 부분을 서브넷 마스크로 표시하는 기법

==> 서브넷 마스크의 최대 숫자인 255의 보수로 표시한다.

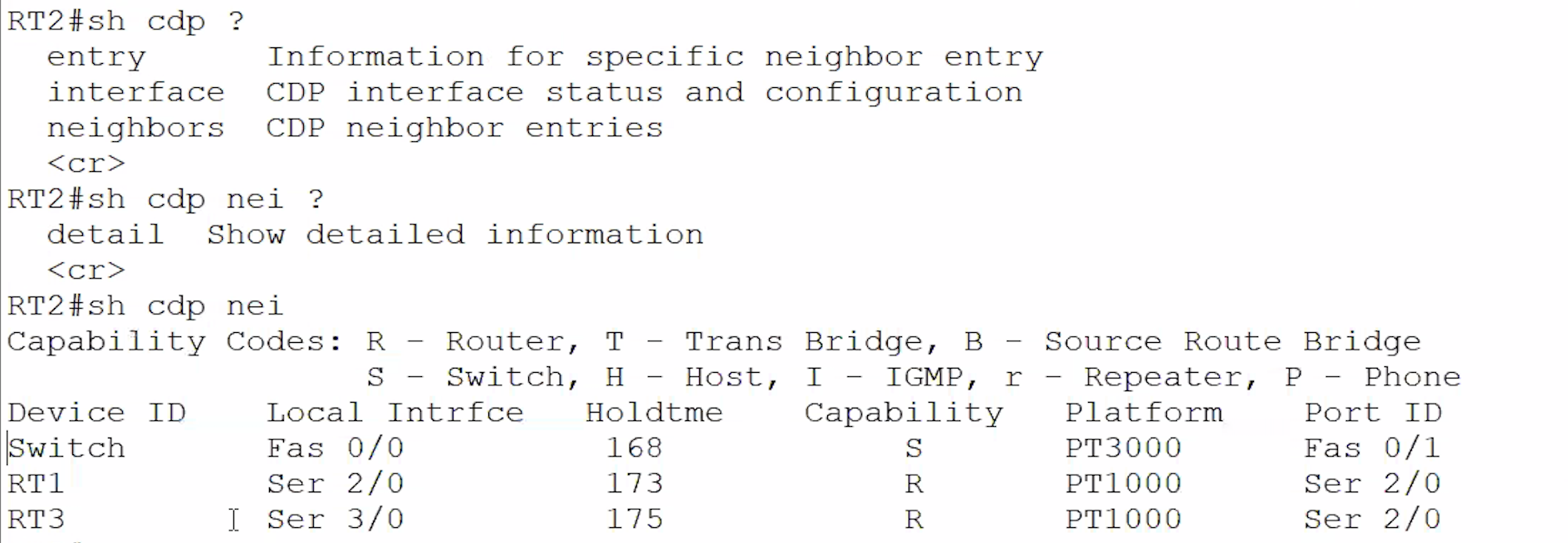

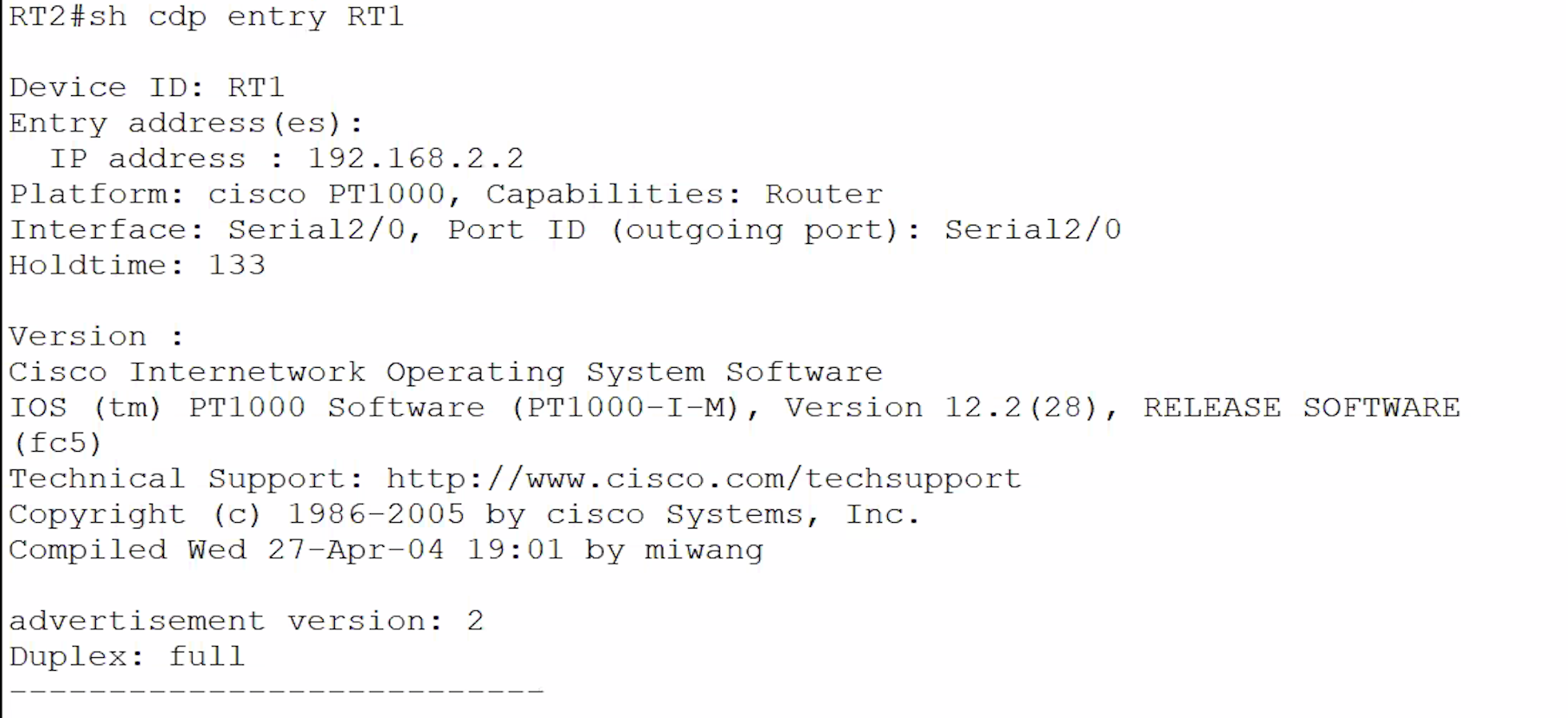

[+] CDP

- sh cdp ? 를 통해 연결된 시스코 장비를 확인할 수 있다.

**sh cdp traffic

==> 패킷의 트래픽을 확인할 수 있다.

1. 정적 라우팅

- 직접 붙어있지 않은 모든 네트워크 기술, 소규모 네트워크

- Ip [route tar_net] [tar_netmask] src_port(OR tar_input_IP)

- 관리자가 모든 네트워크를 알아야한다알아야 한다. (라우터끼리라우터 끼리 묶은것 이기에 크로스오버로 연결한다.)

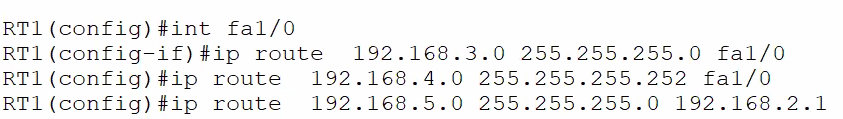

[+] 실습

- RT1의 설정

> 192.168.1.0과 192.168.2.0은 직접연결된 연결이기 때문에 지정할 필요 없으며(CDP)멀리 떨어진 3,4,5 네트워크만 지정

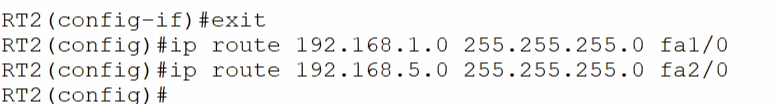

- RT2의 설정

> 192.168.1.0와 192.168.5.0의 네트워크 설정

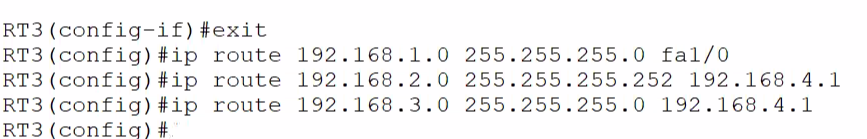

- RT3의 경우

> 192.168.1.0 ,192.168.2.0 , 192.168.3.0의 네트워크 설정

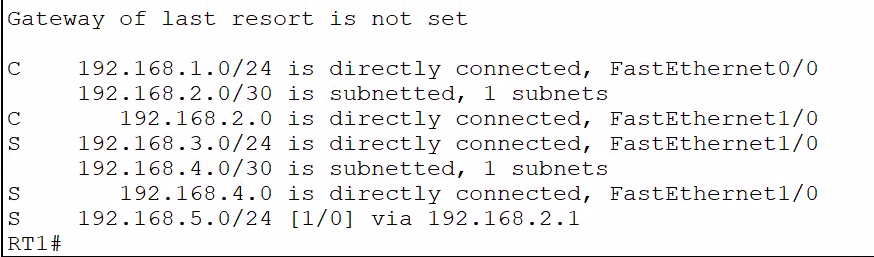

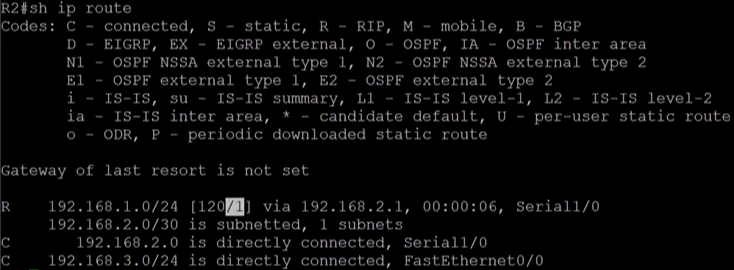

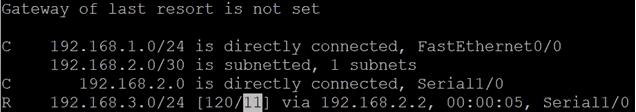

- sh ip router 명령을 통해 라우터끼리 잘 연결되었는지 확인

** 주요 정보

C - connected, S - static, I - IGRP, R - RIP, M - mobile, B - BGP

D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2

E1 - OSPF external type 1, E2 - OSPF external type 2, E - EGP

i - IS-IS, L1 - IS-IS level-1, L2 - IS-IS level -2, ia - IS-IS inter area

- candidate default, U - per-user static route,

O - ODR

P - periodic downloaded static route

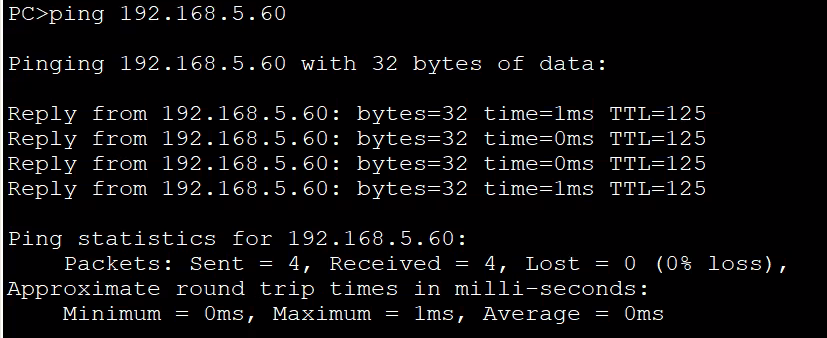

- 설정 확인

> 서버 192.168.5.60192.168.5.60 타깃 잘 연결된 것을 확인할 수 있다.

2. 디폴트 라우팅

- 타깃에 이르는 경로가 하나밖에 없는 stub 한 네트워크에서의 설정으로 Static 라우터의 설정과 같지만 타겟 네트워크를

모두 0.0.0.0 0.0.0.0으로 처리 가는 경로가 하나밖에 없기 때문에 타깃을 지정하지 않아도 된다.

- 예시 : ip route 0.0.0.0 0.0.0.0 src port (OR tar input IP)

[+] 실습

RT3 (config)#ip route 0.0.0.0 0.0.0.0 fal/0

RT3 (config)#ip route 0.0.0.0 0.0.0.0 fa0/0

3. MPR

하나의 네트워크 내에 RIP과 EIGRP, OSPF 등이 섞여있는 경우를 MPR 네트워크라고 하는데 이들을 각각 활성화시켜 두면 서로 독립적으로 동작해서 같은 프로토콜끼리만 라우팅 정보를 교환하고 다른 프로토콜과 정보를 교환하지 않는다.

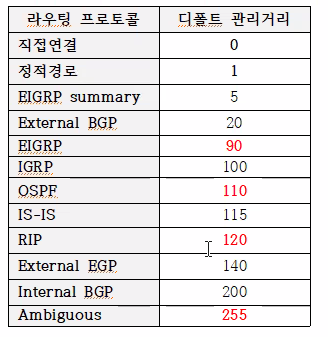

라우터가 RIP으로 생성된 라우팅 정보와 EIGRP나 OSPF로 생성된 라우팅 정보를 둘 다 받게 되면 이 중에서 관리거리가 더 낮은 프로토콜로부터 받은 정보, 즉 RIP(120)보다 EIGRP(90)나 OSPF(110)를 신뢰해서 채택한다. 이들 설정은 Static 방식과 Redistribute 방식이 있는데 비교적 간단한 Redistribute 방식을 더 많이 사용한다. Administrative distance와 metric은 해당 네트워크에 대한 신뢰도(reliability)를 표시한다.

MPR은 RIP-OSPF, RIP-EIGRP, OSPF-EIGRP 세 가지 경우가 있을 수 있다.

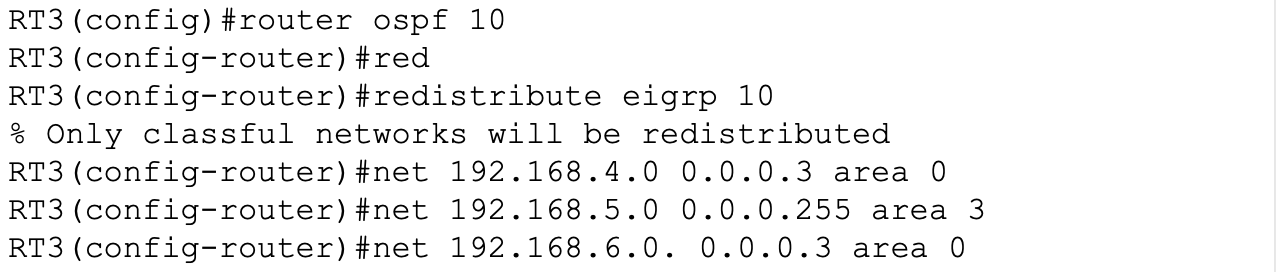

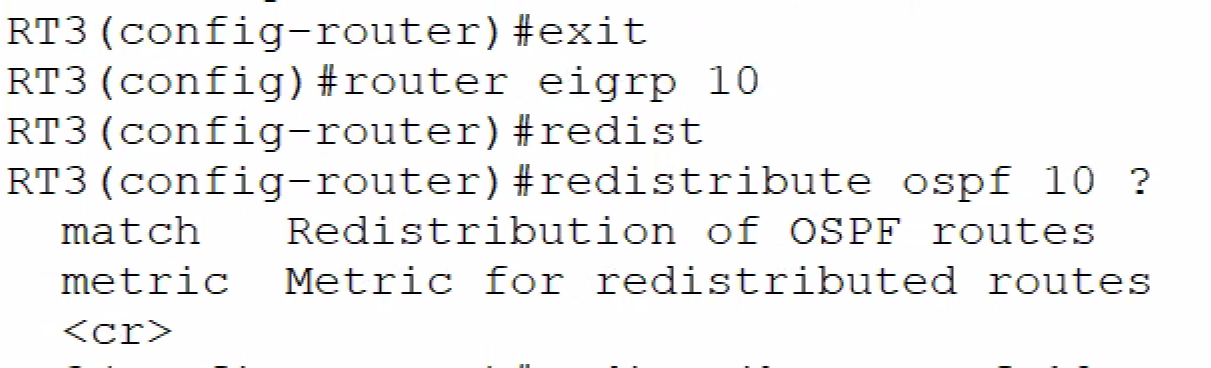

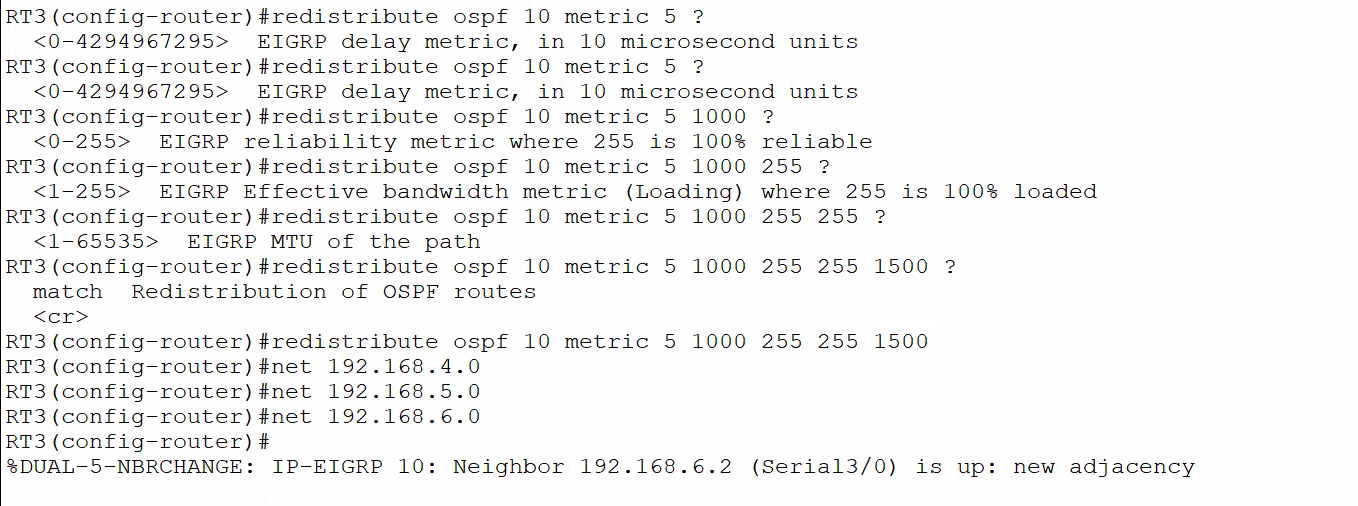

[+] OSPF-RIP

OSPF와 EIGRP가 혼재하는 네트워크에서 이 두 프로토콜이 만나는 지점이 RT3라면

RT3에서 좌측의 OSPF와 우측의 EIGRP 프로토콜을 서로 상대방 네트워크에 인식시켜야 하는데 Static과 Redistribute 방식을 사용할 수 있다. 보통 간단한 Redistribute 방식을 사용하는데 EIGRP에게 OSPF, OSPF에게 EIGRP를 인식시켜주어야 한다.

여기서는 EIGRP와 OSPF Link State 알고리즘이어서 그냥 인식만 시켜주어도 되지만

서로 링크상태-metric 5, dealy 1000, reliabiltity 255, bandwidth 255, MTU 1500-를 조정해 줄 수도 있다.

[+] OSPF-RIP

- RT3에서 좌측의 OSPF와 우측의 RIP 프로토콜이 만나는 지점 이어 서서로 상대방을 인식하도록 설정

- Static과 Redistribute 방식을 이용하여 설정할 수 있다.

==> 여기서 주의할 점은 RIP Distance verctor와 OSPF의 링크 스테이크 알고리즘이 다르기 때문에 확인해야 한다.

[+] OSPF-EIGRP

- 라우터(T4)에서 EIGRP 지정 및 설정

- 좌측의 OSPF와 우측 측의 EIGRP 프로토콜이 만나는 지점에서 서로 인식되도록 static과 Redistribute 방식으로 설정

- EIGRP에게 OSPF, OSPF에게 EIGRP를 인식하여, EIGRP와 OSPF Link state 알고리쯤이어서 서로 링크상태로 조정

- 설정 완료 후 확인

> sh명령을 통해 확인한 결과 및 ping테스트

4. 라우팅 루핑 해결 방안

[+] 최대 홉 수 (Maximum Hop Count)

최대 홉 카운트 15를 넘어가는 경로에 대해서는 unreachable로 간주하여 flush time 끝난 후 삭제

[+] 스플릿 호라이즌 (Split Horizon) (==디버깅을 해보면 알 수 있다.)

라우팅 정보가 들어온 곳으론 같은 정보를 내보낼 수 없게 조절

라우터 간 설정하는 방법 예를 들어, 라우터(RT1)가 네트워크 A에 대한 정보를 라우터(RT4)로부터 받으면 다시 RT4쪽으로 해당 정보 전송하지 않는다.

==> 한 라우터가 인접 라우터로 한 네트워크 정보를 받으면, 인접 라우터가 그 네트워크에 더 접근해 있는 것이 분명해 더 이상 정보를 보낼 필요 X

[+] 포이즌 리버스 (Poison Reverse)

- 3번을 약간 변형, 라우팅 정보를 되돌려 보내기는 하되 이 값을 무한대로 작성

- 아주 없애는 것보다 무한대 홉 값을(TTL 16) 사용해 업데이트한다면 다른 라우터들의 실수를 줄일 수 있음

[+] 라우트 포이즈닝 (Route Poisoning)

특정 네트워크가 다운되면 메트릭 값을 16(사용할 수 없는 값)으로 바꾸고 다른 데서 정보가 들어와도 무시

그리고16 값으로다른 라우터에 정보를 보내 다운된 네트워크를 무한대치로 바꿔버리는 방식

5. 네트워크 경로 관련 용어

[+] 컨버전스 타임(Convergence Time)

네트워크 경로에 링크 다운(down)이나 링크 혼잡(congestion)등 경로 정보가 업데이트되었을 때 자동으로 문제가 있는 경로나 업데이트된 정보를 기반으로 해서 다시 이용 가능한 최적의 새로운 경로를 찾아서 다른 모든 라우터들이 동일한 경로 정보(라우팅 테이블 갱신)를 갖는 과정을 컨버전스라 고 하고, 이때까지 걸리는 시간을 컨버전스 타임이라고 한다. 수렴시간으로 번역되므로 이해하기 쉬울 것이다.

하지만 라우터는 경로가 죽었을 때 이외에는 기존의 라우팅 테이블에 등속된 경로보다 더 좋은 새로운 경로가 생기더라도 이전의 정보가 캐시 메모리에 저장되어 있기 때문에 가급적 기존에 등 록된 경로를 계속 신뢰하는 경향이 있다.

[+] 패시브(Passive) 인터페이스

라우터에서 패시브 인터페이스는 특정 인터페이스에서 라우팅 테이블 업데이트를 억제시킬 때 사용된다. 특정 인터페이스를 패시브로 설정해 두면 해당 인터페이스에 묶여 있는 세그먼트 정보 는 외부로 나가지 않는다. 스위치의 VLAN의 VTP 설정에서 Transparent mode와 유사하다고 보면 된다.

[+] 병렬 경로

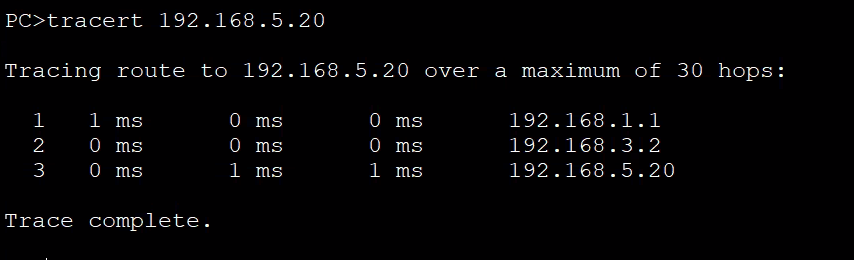

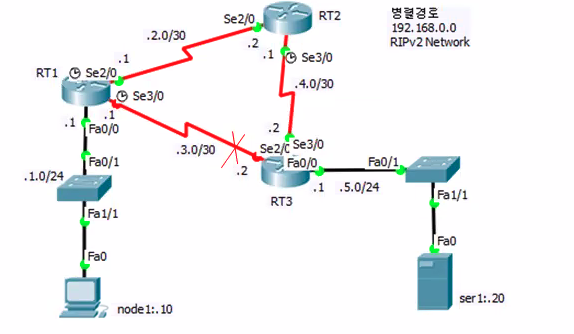

- 다음 좌측그림과 같은 네트워크에서 병렬경로를 설정해 보자. RT1에서 BT3으로 가는 경로가 RT1=RT3과 RT1 => RT2 =RT3으로 hop의 수는 2이다.

- RIP 프로토콜은 Distance Vector이기 때문에 평소에는 무조건 TTL이 적은 RT1=> RT3으로 진행하기 때문에 루핑이 발생되지 않고 RT1 =RT3으로의 경로가 끊어졌을 때에만 어쩔 수 없이 RT1 => RT2 => RT3로로 진행할 것이 다. 따라서 평상 시에는 루핑이 발생되지 않는다.

해당경로에서는 RT1 -> RT3->을을 통해 서버로 가는 것을 볼수 있다.

하지만. 3./30을 가는 경로(RT1->RT3)를 삭제하고 다시 보내면 RT2를 통해 통신을 하게 된다.

[+] Loopback Interface

시스템에서 가상적으로 네트워크를 사용하게 해주는 가상 네트워크로 localhost(OR 127.0.0.1)이 있고, 스위치에서도 가상적으로 LAN을 나눠주는 VLAN이 있듯이, 라우터에서도 가상 인 터페이스 Loopback 0을 설정할 수 있다. Tunneling에서는 tun0라는 인터페이스를 사용하는데 역시 일종의 가상 인터페이스이다. 루프백(loopback) 인터페이스는 물리적인 인터페이스가 아니라 라우팅에 부여해 주는 소프트웨어적인 인터페이스로써 라우터에 물리적인 인터페이스가 없을 때 테스트용으로 사용된다. 루프백 인터페이스는 설정과 동시에 UP상태가 되어서 언제나 도달 가능한 상태로 있다.

이렇게 루프백 인터페이스에 연결된 네트워크를 가상 네트워크라고 한다.

6. 라우터의 경로 조절 방법

[+] Offset-List로 Metric 조절하기

하나의 라우터가 동일한 네트워크에서 같은 라우팅 프로토콜을 사용하는 두 개 이상의 다른 경 로를 가지게 되는 경우 어느 경로가 더 최선인지를 결정해서 라우팅 테이블에 두어야 하는데 이 때 참조되는 값이 매트릭이다. RIP은 hop count, OSPF는 dimensionless cost, 그리고 EIGRP는 bandwidth와 delay로 고유한 매트릭을 결정하게 되어 있다.

[+] Metric에서 직접 붙어있는 경로는 0이고 라우터가 하나씩 건너뛸 때마다 1씩 늘어난다. 이런 경로 찾기는 도달 가능한 라우터를 찾아내는 일종의 라우터 발견과정으로 경로설정의 한 과정이다. 매트릭은 1~16까지 줄 수 있고 변경이 가능하다. 라우터 A에서 라우터 B의 Metric을 보았을 때 metric 0보다 metric 10이면 라우터 A에서 라우터 B는 더 멀리 떨어져 있기 때문에 라우터 B에서 오는 패킷을 라우터 A는 덜 신뢰한다. 보안적인 측면에서 의심스러운 네트워크는 Metric를 떨어뜨려서 연결되지 않게 할 수 있다

> router rip

> verion 2

offset-list 20 (Access-list 숫자) in(입력) 10(이 숫자가 메트릭) 하면 된다. 하지만 기존에 물리적인 메트릭이 2라면 12로 보인다.

==> 물리적인 거리 + 된다.

[+] 관리거리 조절하기

- 관리거리(Administrative Distance)는 하나의 네트워크에 여러 라우팅 프로토콜이 사용 되는 경우 라우터에서 이들 라우팅 프로토콜을 구별해서 최적의 경로를 선택할 때 참조된다. 라 우터는 각 라우팅 프로토콜을 이 관리거리로 인식하는데 경로의 관리거리는1~255 범위로써은 120, OSPF는는 110, EIGRP 90 등이다. 동일 경로에 대해서 두 가지 경로(관리거리가 다른 두 프로토콜)가 라우터에게 전해지면 라우터는 더 작은 값의 경로를 선택한다

[+] 분산 리스트(Distribute List)와 인터페이스 제한(Interface Restrict)

분산 리스트는 접근 제어리스트(ACL: Access Control List)와 조합해서 사용한다. 의심스러운 네트워크에서의 연결요청이나 자신의 특정 인터페이스로부터 내부나 외부에 데이터 전송이 못되도록 ACL과 조합해서 설정함으로써 보안을 증진시킬 수 있다. 인터페이스 제한은 스위치에서 인터페이스에 지정하는 passive Interface 설정과 비슷한 기법으로 볼 수 있다.

'소소한 IT이야기 > 클라우드' 카테고리의 다른 글

| [Network_08] 방화벽 (2) | 2023.02.22 |

|---|---|

| [Network_06] 라우터 설정 및 종류 (1) | 2023.02.20 |

| [Network_05] IPv6 addressing (2) | 2023.02.17 |