1. windows server 계정 관리 방식

[+] workgroup 방식

- 서버 관리자가 따로 없으며, 보안 관련 정보는 각각의 PC(시스템)의 SAM DB에 의해 제공

- AD 이행하지 않은 상태로 소규모 시스템에서 사용

[+] 도메인(DNS) 방식

- 모든 리소스 (자원/사용자) 관리하는 서버가 존재(중앙 집중식) - 대규모

- 관리 서버 및 관리자가 유저(그룹 단위)로 적절한 사용권한을 부여하고 그 권한에 맞게 접근 및 리소스 사용

2. 감사 정책

[+] windows server 구축 시 가장 먼저 고려해야하는 정책

- 어떤 로그를 기록할지 설정

- 너무 낮게 감사 정책을 설정시 문제 발생시 문제 파악하기 어려움

- 너무 높게 감사 정책을 설정시 문제를 파악하는데 혼동을 줄 수 있음

[+] 감사 정책 설정

- secpl.msc (로컬 보안 정책)

- eventwr.msc (이벤트 뷰어)

- 대표적인 이벤트로그 : system, appilcation, security ==> .evtx(xp이후 확장자)

3. 비트록커(BitLocker)

- MS사에서 제공하는 windows 디스크 암호화 기술(TPM)

- 트러스트 플랫폼 모듈 (TPM) 지원: TPM 칩이 내장된 컴퓨터의 경우 비트록커는 TPM을 활용하여 추가적인 보안 기능 제공

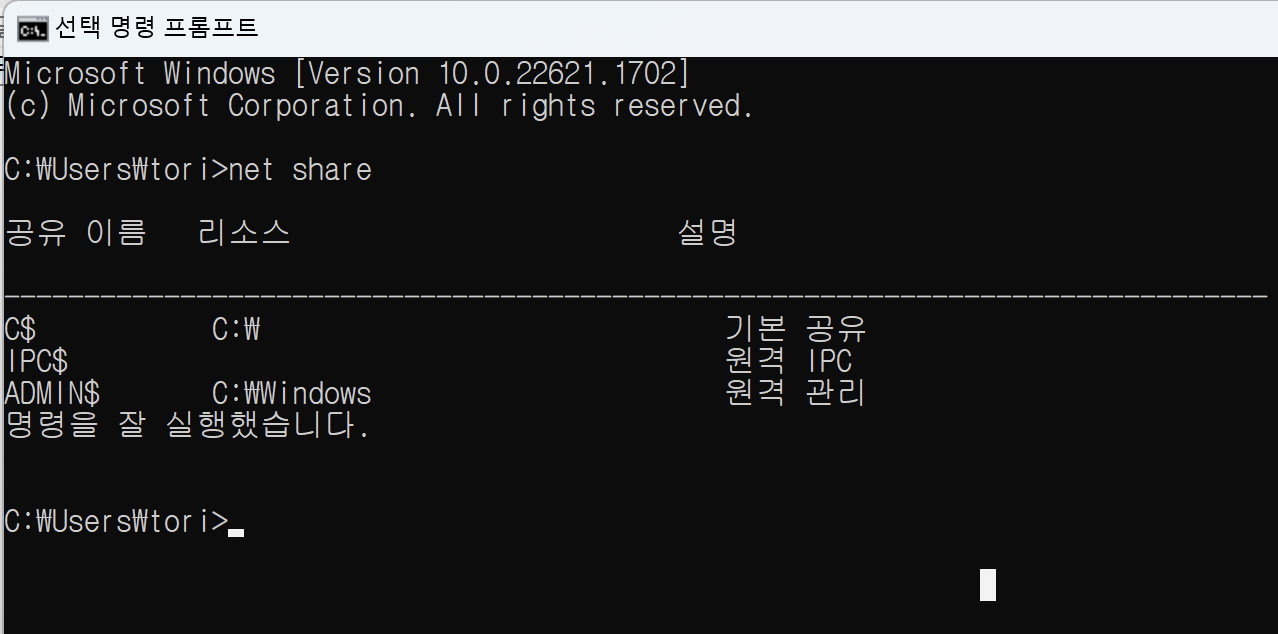

4. Null Session Share 취약점

- 네트워크 상에서 널 세션을 통해 IPC(Inter-Process Communication) 기능을 악용하여 정보를 노출시키는 취약점

- 시스템의 유저명, 공유정보 등을 열람이 가능하고, 일부 레지스트리에 접근할 수 있으며 DoS공격에 활용

[+] 공유 제거 방법

- net share 공유이름 / delete ==> 재시작되면 다시 자동으로 기본 공유 폴더 생성

- 완전히 제거 방법 (레지스트리 변경)

> HKLM SYSTEM CurrentControlSetlservices LanmanServerlparameters)에서 DWORD를 "AutoShareserver"로 새로 만들어 0으로 설정 (win NT일 경우 : AutoShareWks)

5. 패스워드 크래킹 공격의 세가지 주요 유형

- 사전공격 (Dictionary Attack): 사전공격은 미리 준비된 단어 목록인 "사전"을 사용하여 패스워드를 시도하는 공격

- 무차별공격 (Brute-force Attack): 무차별공격은 모든 가능한 조합을 시도하는 방법

>> 알파벳, 숫자, 특수 문자 등을 조합하여 모든 가능한 패스워드를 시도

- 혼합공격 (Hybrid Attack): 혼합공격은 사전공격과 무차별공격을 결합하여 사용하는 방법

>> 공격자는 사전에서 단어를 시도하고, 사전에 포함되지 않는 단어의 경우 무차별공격으로 다양한 조합

[+] Pass the hash 공격

- 미미카츠와 같은 도구 사용하여 등록된 사용자 NTML/LM인증용 hash를 탈취하여 원격 서버/서비스에 인증을 시도하는 공격

- 미미카츠(Mimikatz)"는 Windows 운영 체제에서 사용자의 패스워드 및 인증 정보를 탈취 도구

> 주로 패스워드 크래킹, 메모리 덤프를 통한 인증 정보 노출, 해시값 릴레이 공격 등에 사용

[+] 크리덴셜 스터핑(credential stuffing)

- 기존에 다른 곳에 유출된 정보(ID/PW)를 통해 여러 사이트/앱에 대입하여 정보를 탈취하는 공격

- 편의를 위해 하나의 정보를 사용한다는 취약점 악용

> 최근 한국장학재단·워크넷·스타벅스에서 발생 (23/07 기준)

http://www.newsworker.co.kr/news/articleView.html?idxno=212756

한 달 새 3차례 발생한 '크리덴셜 스터핑' 공격... 기업 및 기관의 역할 막중 - 뉴스워커

\'크리덴셜 스터핑\' 주의보최근 복수의 기업과 기관에서 ‘크리덴셜 스터핑(Credential Stuffing)’이라 불리는 해킹 공격이 연달아 발생하고 있다. 해당 공격의 피해를 본 플랫폼 및 사이트에서는

www.newsworker.co.kr

6. secure OS

- 기존 OS에 보안 커널을 추가한 개념

[+] 특징

- 인증 및 암호화: 강력한 인증 및 암호화 기술을 사용하여 데이터와 시스템의 보안을 보장

- 사용자 인증을 강화하고 데이터를 암호화하여 무단 접근 방지

- 취약성 관리: 취약점 분석과 조치를 위한 관리 시스템을 갖추고, 최신 보안 업데이트 및 패치를 적용하여 시스템의 취약성을 최소화

- 접근 제어: 민감한 데이터와 기능에 대한 접근을 엄격히 제어하여, 인가되지 않은 사용자나 프로세스의 접근 제어

- 권한 관리: 권한에 기반한 접근 제어를 사용하여, 사용자 또는 프로세스가 필요로 하는 최소한의 권한만 부여함으로써 보안을 강화

- 보안 감사 및 로깅: 시스템의 보안 상태를 모니터링, 이벤트와 로그를 기록하여 보안 사고를 탐지하고 분석

- 취약한 서비스 제한: 보안을 강화하기 위해 불필요한 서비스나 포트를 비활성화 또는 제한

'소소한 IT이야기 > 정보보안기사 실기' 카테고리의 다른 글

| [정보보안기사] 아파치 주요 설정(feat. apache2.conf) (0) | 2023.07.23 |

|---|---|

| [정보보안기사] 침해사고 시나리오 - 01 리버스 쉘(Reverse Shell) (3) | 2023.07.14 |

| [정보보안기사] 침해사고 분석 및 대응 - Snort (feat. 실기 기출) (0) | 2023.07.12 |